L’intrusion des réseaux, qu’est ce qu’un IDS/IPS ?

Que ce soit pour un réseaux privées, publiques ou d’entreprise, la sécurité des réseaux est un point important. Le réseau est une des plus grandes cause de propagation de malware, la preuve en est avec les derniers rançongiciel comme WannaCry se propageant à une vitesse ahurissante.

Les outils existants

Les outils logiciels permettant de surveiller son réseau se divisent en deux

grandes catégories. Les IDS pour Intrusion Detecion System et IPS

pour Intrusions Prevention System.

Ce premier (IDS) va analyser le réseau et faire remonter les anomalies constatées.

Il va principalement signaler les anomalies à l’administrateur.

D’autre part nous avons les (IPS) qui eux vont analyser le trafic et bloquer

immédiatement ce qu’ils jugent comme intrusif, ils agissent donc en totale autonomie.

Une conclusion hâtive nous amènerait à dire « L’IPS est totalement autonome, c’est donc le plus intéressant ! ». A première vue, oui. Mais il faut comprendre qu’ils ont chacun des architectures et des rôles différents. Comme nous allons le voir en détails ci-dessous, il n’y a pas de meilleurs outils, c’est le choix de celui-ci en fonction de votre situation qui le rendra efficace ou non.

Éviter la confusion avec un Firewall

Ceci est une petite note pour éviter toute confusion entre les outils vus dans cet article avec les firewalls. Pour rappel, un firewall a pour rôle de filtrer les communications à partir de règles définies. Celles-ci comprennent uniquement les communications autorisées et interdites, cela se limite donc aux protocoles, aux ports et aux réseaux. Nos outils de détection et prévention vont eux jouer un rôle complémentaire à celui du firewall et non le remplacer. Car les outils que nous allons voir vont analyser le « contenu » et autoriser ou non la communication en se basant sur une liste de signatures ou de normes.

A noter que certains Firewalls implémentent quelques fonctionnalités d’un IPS, cependant cela reste deux choses différentes.

Comment les mettre en place ?

Avant de se lancer dans un choix et dans l’installation, il faut connaitre les différentes fonctionnalités et l’architecture requise pour chacun. Nous allons donc approfondir le sujet en étudiant les trois types d’outils existants afin de mieux comprendre leur implémentation et leur rôle.

Intrusion Detection System

Un IDS a pour but de détecter tout type de trafic pouvant être malveillant.

Comme par exemple des tentatives d’intrusions, des attaques virales, trafics

suspects ou des débits trop importants. Il va donc tenter de détecter des

activités s’éloignant de la norme habituelle et surveiller une cible (qui

peut être un réseau ou une machine hôte).

Il en existe deux types, les NIDS (Network Intrusion Detection System) et

les HIPS (Host Intrusion Detection System) avec des fonctionnements légèrement

différents.

Leurs fonctionnalités communes, celles qui définissent un IDS sont les suivantes :

Un IDS peut analyser :

- La couche réseau (IP, ICMP)

- La couche transport (TCP, UDP)

- La couche application (HTTP, Telnet, …)

Et permet de :

- Journaliser les évènements et lister les menaces courantes

- Avertir un système avec un message (exemple : SNMP)

- Avertir un humain avec un message (Courrier électronique, SMS, web…)

- Amorcer certaines actions sur un réseau ou hôte (exemple : mettre fin à une connexion réseau, ralentir le débit des connexions, …).

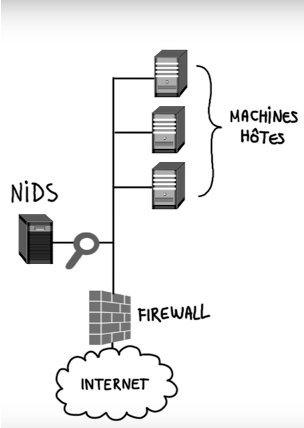

Network Intrusion Detection System

Le NIDS, sa grande particularité est qu’il est hébergé sur un réseau isolé !

Il ne voit donc qu’une copie du trafic et ne peux interagir avec le réseau

d’origine. Cela le rend également plus fiable car il ne peut pas subir

d’attaque venant du réseau analysé.

En cas de détection d’activité malveillante il va lever une alerte et peux

conseiller des actions. C’est ensuite à l’administrateur de juger la qualité

de l’alerte et de mettre en place ou non les restrictions.

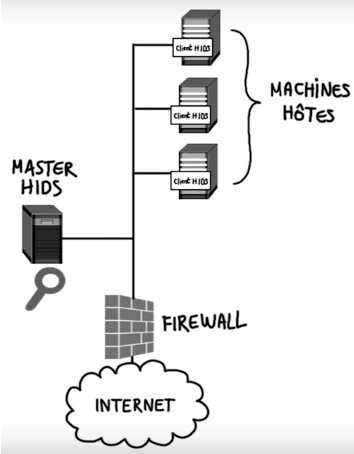

Host Intrusion Detection System

Un HIDS ne va pas analyser le réseau, il va axer ses recherches sur l’activité

des postes hôtes. Il va surveiller la liste des processus, nombres d’utilisateurs,

les ressource consommées, etc… mais pas uniquement. Il vérifie le comportement

de l’utilisateur comme les heures et durées des connexions, les commandes et

programmes utilisés, etc… cela permet la détection de ver, virus et autres malwares.

Son architecture nécessite d’installer un serveur HIDS comme pour le NIDS mais

nous devons également y ajouter sur les machines à surveiller des client HIDS.

Cela nécessite donc d’avoir la main sur chaque équipement à surveiller.

A retenir :

- Récupère les informations remontées par les machines

- Analyse les informations

- Surveille l’état de sécurité des machines hôtes

A noter qu’il y existe des IDS hybrides qui permettent de faire les deux simultanément. La combinaison des deux vous assurera un meilleur niveau de détection.

Avantages :

- Ne bloque pas de traffic légitime en cas de faux-positif

- Aucun impact sur les performances du réseau

- Détecte les attaques

- Ne bloque pas les attaques

Intrusions Prevention System

Un IPS quant à lui n’analyse pas une copie du trafic comme le fait un IDS, bien au contraire.

Le flux de trafic passe directement par lui afin qu’il l’autorise ou non.

La décision se fait en temps réel, il peut donc prendre la décision de bloquer

du trafic qu’il juge malveillant, en toute autonomie.

C’est là ça seule grande différence car celui-ci analyse les mêmes couches

que son cousin l’IDS. Ce sont les actions et la façon de juger qui diffèrent.

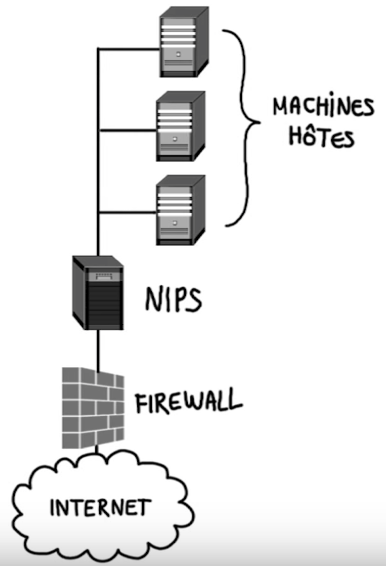

Network Intrusions Prevention System

Comme pour les IDS il existe la version réseau NIPS et celle pour les hôtes HIPS.

L’architecture pour un NIPS ressemblera l’image ci-dessous.

Afin de prendre ses décisions, un NIPS se base sur une base de données contenants la signature d’attaques.

A retenir :

- Analyse le trafic réseau

- S’appuie sur une base de données

- Bloque les flux malveillants

Hosts Intrusions Prevention System

Un HIPS possède la même architecture qu’un NIPS à l’exception des HIPS client à placer sur les hôtes. Il va suivre l’état de sécurité d’une machine avec le suivit des processus, des dlls etc… En cas de détection il bloquera le processus.

A retenir :

- Analyse l’état des hôtes

- Surveille différents éléments d’une machine

- Bloque les activités malveillantes

L’autonomie d’un IPS est charmeuse lorsqu’il faut choisir quel type de

surveillance installer. Cependant il présente quelques défauts qu’un IDS n’a

pas. Il peut bloquer du trafic légitime suite à une erreur d’analyse et il

est peu discret. Lorsqu’il bloque un contenue, notre IPS se rend alors visible.

Un attaquant peu donc le détecter contrairement à un IDS.

Il est également vulnérable puisqu’il se situe en coupure direct sur le

réseau. Si une faille est découverte dans l’IPS, un attaquant pourrait prendre

le contrôle de celui-ci et le détourner.

Avantages

- Sécurise le réseau grâce à la détection d'attaques

- Les attaques sont bloquées automatiquement

Inconvénients

- Indiscret, il peut être détecté facilement

- Possible qu'il bloque du trafic légitime à caude de « Faux positifs »

- Peut ralentir le réseau

En résumé

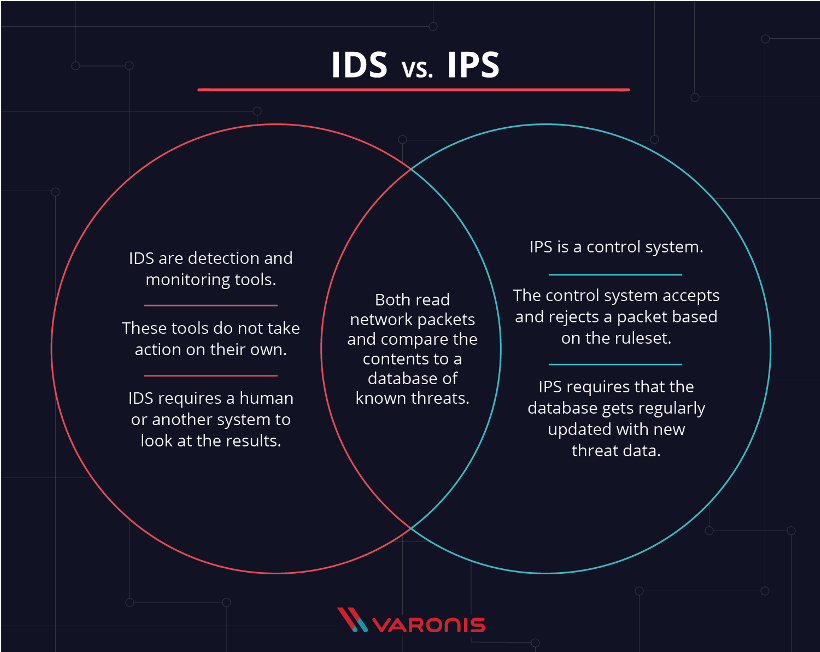

A noter également que dans les deux cas (IPS et IDS), sont généralement basé

sur des listes de signatures. Comme pour un antivirus classique, il recherche

des attaques connues. Il faut toujours garder à l’esprit que celui-ci ne rend

pas votre réseau invincible.

Pour résumer, voici un schéma reprenant les caractéristiques de chacun afin

de vous aider dans la prise de décision.

Kernel Intrusion Prevention System

Ne pas en parler serait une erreur, alors en voici quelques mots.

Il existe également les KIPS qui vérifie les attaques au niveau Kernel mais

ceux-ci sont moins répandus. Il reste néanmoins important car ces attaques,

malgré qu’elles soient plus rares, existent tout de même.

Les différents cas d’utilisation

Un réseau privé

Dans le cadre d’un réseau privé, les IDS sont les plus courant. Effectivement

nous souhaitons nous prémunir des attaques mais surtout garder le meilleur

confort pour les utilisateurs en évitant le risque des faux positifs d’un IPS.

En revanche une entreprise a tout à y gagner en optant pour un HIDS + un

NIDS qui lui permettra de superviser la sécurité des machines en plus du réseau.

Un réseau public

Un réseau public devra privilégier un IPS. La solution doit être automatisée, agir directement afin de garantir une sécurité maximale aux utilisateurs, quitte à avoir des faux positifs. Ce choix est dû à l’ouverture du réseau sans restriction, cela multiplie donc les risques.

L’emplacement de l’outils sur le réseau

Devant le firewall

Pour installer ce genre de système il faut définir nos besoins et nos attentes. Placer son IDS devant le firewall remontera énormément d’alertes dont la plupart ne passeront pas le firewall ensuite, c'est donc peu utile.

Derrière le firewall

Le placer derrière le firewall est le meilleur choix. Cela permet de connaitre le trafic suspect passant à travers notre firewall et atteignant notre reseau, sans être innondé.

Dans la DMZ

Le placer dans la dmz est interessant. C’est une zone volontairement ouverte à internet et qui, par concéquent, risque de remonter pas mal d'alertes. Si votre but est de vérifier les attaques sur vos serveurs c'est un choix pertinents.

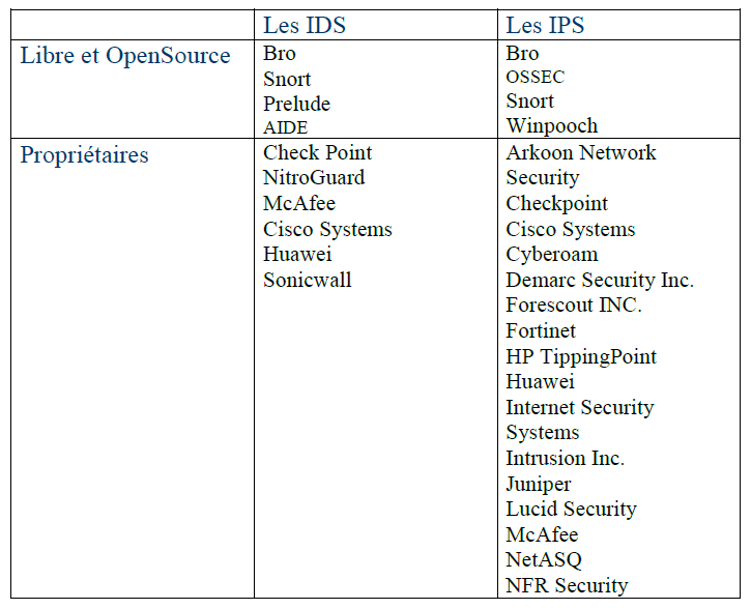

Exemple d’outils existants

Conclusion

Aujourd’hui, avec notre utilisation accrue d’internet, la sécurité informatique n’est pas optionnelle. A l’aide d’outils comme les IDS et IPS, cela nous permet de vérifier l’état de sécurité de notre réseau. Que ceci soit dans un cadre privé, professionnel ou publique, un administrateur doit prendre conscience est connaitre les risques qu’encours sont réseau. L’installation d’un IDS/IPS n’est pas si coûteuse et permet de de réduire les risques et de mieux s’en prémunir. Il faut néanmoins définir correctement ses besoins et attentes afin de choisir le bon outil. Sans cela, un mauvais choix rendra l’outil peu efficace et peut être même dérangeant pour les utilisateurs. Un IDS/IPS ne rendra pas votre réseau inattaquable, c’est la combinaison de tous les outils de sécurités et leur synergie qui apporterons ce résultat. Comprendre le rôle de chacun des éléments et donc primordiale comme le rôle d’un Firewall, un IDS, une DMZ, compartimenter un réseau etc…

Sources :

Société de sécurisation de données parlant du sujet :

www.varonis.com, article: ids vs ips

Vidéo explicative des IDS et IPS, toutes les images ont été reprisent d'ici :

Auteur: Cookie Connecté, video: IDS / IPS expliqués en dessins

Explications IPS et IDS + installation de SNORT :

Blog: eventus-networks, article: Snort